* Microsoft Windows – “Estrellando discos duros y enlenteciendo tiempos de booteo desde 2005.”

* Nosotros tenemos la solución, pero solo si nosotros causamos el problema.

* No tiene porqué preocuparnos, somos Microsoft.

* El registro de Windows es un lugar de Magia Oscura. Evítalo si puedes.

* Windows. Se parece a una Apple, pero sin toda esa fea porquería de “Facilidad de uso” y “Funcionalidad”.

* Si tienes problemas (y los tendrás) simplemente reinicia.

* ¿Necesitas reiniciar? Haz clic en ‘Menú Inicio’.

* ¿Recuerdas cuando esto se sentía extraño? Se llama adoctrinamiento.

* Lo siento pero eres simplemente otro diente en el vasto culto Microsoft. ¿Alguien quiere reiniciar?

* Hay días en que pasas más tiempo reiniciando, que trabajando.

* Se llaman días de semana.

* Nunca actualices hasta que debas hacerlo.

* Vas a necesitar más espacio en el disco duro. ¡Ah! Y más memoria…una mejor tarjeta de video…una pantalla más grande para todos tus widgets…

* Ninguna actualización se da como estuvo planeada. Esta lección se puede aprender únicamente con la práctica.

* Debiste esperar al SP2.

* Windows es una caldo de cultivo para los virus. Ver apartado 3.

* Es posible tener más viruses que software legítimo.

* Tu máquina anda tan mal como antes de tener el virus.

* Así que ¿cómo saber si tu PC está infectada?

* ¿Está ejecutando Windows? Entonces sí, tienes un virus.

* Si funciona bien, entonces no es Microsoft.

lunes, 31 de enero de 2011

domingo, 30 de enero de 2011

miércoles, 26 de enero de 2011

Hackean el perfil de Mark Zuckerberg en Facebook

Un cibercriminal desconocido ha irrumpido en la página de perfil de Mark Zuckerberg en Facebook, obligando a la compañía a cerrarla.

l hacker utilizó la página de Zuckerberg en Facebook para enviar un mensaje haciendo un llamamiento a la empresa "¿Por qué no transformar Facebook en un "negocio social"?.

Más de 1.800 personas hicieron click en el botón "Me gusta" antes de que Facebook decidiera cerrar el perfil de Zuckerberg.

Se trata de un ataque que ocurre poco después de que la cuenta del actual presidente francés, Nicolás Sarkozy fuera también violada. Facebook no ha hecho declaraciones por el momento.

El Corporate Account Manager de Sophos Iberia afirma en un comunicado que se desconocen las raíces de este ataque. "No está claro si fue un descuido con su contraseña, un ataque de phishing o que simplemente fue hacheado mientras usaba una red inalámbrica pública", ha asegurado.

El usuario, que se identifica como #hackercup2011 ha dejado un mensaje que pedía a la compañía la transformación en un negocio social en lugar de acudir a los bancos.

Se trata de un ataque que ocurre justamente cuando más en entredicho se está poniendo la posible falta de seguridad de la red social.

l hacker utilizó la página de Zuckerberg en Facebook para enviar un mensaje haciendo un llamamiento a la empresa "¿Por qué no transformar Facebook en un "negocio social"?.

Más de 1.800 personas hicieron click en el botón "Me gusta" antes de que Facebook decidiera cerrar el perfil de Zuckerberg.

Se trata de un ataque que ocurre poco después de que la cuenta del actual presidente francés, Nicolás Sarkozy fuera también violada. Facebook no ha hecho declaraciones por el momento.

El Corporate Account Manager de Sophos Iberia afirma en un comunicado que se desconocen las raíces de este ataque. "No está claro si fue un descuido con su contraseña, un ataque de phishing o que simplemente fue hacheado mientras usaba una red inalámbrica pública", ha asegurado.

El usuario, que se identifica como #hackercup2011 ha dejado un mensaje que pedía a la compañía la transformación en un negocio social en lugar de acudir a los bancos.

Se trata de un ataque que ocurre justamente cuando más en entredicho se está poniendo la posible falta de seguridad de la red social.

domingo, 23 de enero de 2011

Facebook provocó que más de 28 millones de parejas rompieran

La facilidad que ofrece la red social Facebook para encontrar viejas amistades o ex parejas ha traído consecuencias. Según un estudio de la revista especializada "CyberPsychology and Behaviour Journal", citado por el diario colombiano "El Espectador", la red social ha provocado 28 millones de separaciones el año pasado.

demás, el 95% de los más de 600 millones de usuarios del sitio creado por Marck Zuckerberg buscó alguna vez a alguna ex pareja en la red social, lo que provocó reencuentros y, seguramente, varios rompimientos familiares.

La investigación también señaló que el 48% de usuarios entre 18 y 34 años revisa su cuenta al despertarse y el 28% admitió que ingresa a la red social antes de salir de la cama a través de los smartphone, lo que también es considerado como causal de rupturas.

demás, el 95% de los más de 600 millones de usuarios del sitio creado por Marck Zuckerberg buscó alguna vez a alguna ex pareja en la red social, lo que provocó reencuentros y, seguramente, varios rompimientos familiares.

La investigación también señaló que el 48% de usuarios entre 18 y 34 años revisa su cuenta al despertarse y el 28% admitió que ingresa a la red social antes de salir de la cama a través de los smartphone, lo que también es considerado como causal de rupturas.

viernes, 21 de enero de 2011

"Gnome 3" estrena web oficial

Este año será bastante interesante en lo que a entornos de escritorio para Linux se refiere, ya que tendremos nuevas versiones con muchas novedades y la introducción de entornos nuevos con la intención de competir de manera fuerte.

Tal es el caso de Uinity, el entorno de escritorio desarrollado por Canonical el cual planean incluir en la próxima versión de Ubuntu, y por el quereemplazaron a Gnome como escritorio por defecto. Y hablando de Gnome, parece que no han querido quedarse atrás en esta carrera ya que han publicado un sitio web para explicar todas las bondades de la versión 3 del entorno de escritorio, la cual estará lista para Abril.

En el sitio web en cuestión, se muestran algunas capturas de pantalla del software tal y como se encuentra ahora, es decir, en un estado de desarrollo alfa. La verdad es que se nota el avance en cuanto a interfaz gráfica pero existen unos pequeños detallitos gráficos que tienen que ser pulidos. De cualquier forma, Gnome 3 tiene que lucirse en esta nueva versión, ya que su competencia está difícil.

GNOME 3 la próxima versión del entorno de escritorio de software libre y parte del proyecto GNU ha hecho su aparición preliminar tras varios retrasos en su previsión de lanzamiento original.

En este sentido, ha sido presentada una página web donde se nos muestra algunas de las mejoras que encontraremos la versión 3 de GNOME, junto a una versión alpha del popular entorno de escritorio.

Entre las características conocidas del nuevo GNOME 3 destaca su nueva interfaz basada en GNOME Shell, gestor de ficheros mejorado o rediseño de las preferencias del entorno.

Con varios cambios sobre el programa inicial de lanzamiento para la que probablemente sea la revisión más importante de este entorno de escritorio, se espera que GNOME 3 llegue durante abril de este año.

Respecto a la actual versión estable GNOME, esta dejara de recibir actualizaciones en cuanto GNOME 3 final sea liberado

Interesados pueden acceder a más información y descarga de GNOME 3 desde gnome3.org.

Tal es el caso de Uinity, el entorno de escritorio desarrollado por Canonical el cual planean incluir en la próxima versión de Ubuntu, y por el quereemplazaron a Gnome como escritorio por defecto. Y hablando de Gnome, parece que no han querido quedarse atrás en esta carrera ya que han publicado un sitio web para explicar todas las bondades de la versión 3 del entorno de escritorio, la cual estará lista para Abril.

En el sitio web en cuestión, se muestran algunas capturas de pantalla del software tal y como se encuentra ahora, es decir, en un estado de desarrollo alfa. La verdad es que se nota el avance en cuanto a interfaz gráfica pero existen unos pequeños detallitos gráficos que tienen que ser pulidos. De cualquier forma, Gnome 3 tiene que lucirse en esta nueva versión, ya que su competencia está difícil.

GNOME 3 la próxima versión del entorno de escritorio de software libre y parte del proyecto GNU ha hecho su aparición preliminar tras varios retrasos en su previsión de lanzamiento original.

En este sentido, ha sido presentada una página web donde se nos muestra algunas de las mejoras que encontraremos la versión 3 de GNOME, junto a una versión alpha del popular entorno de escritorio.

Entre las características conocidas del nuevo GNOME 3 destaca su nueva interfaz basada en GNOME Shell, gestor de ficheros mejorado o rediseño de las preferencias del entorno.

Con varios cambios sobre el programa inicial de lanzamiento para la que probablemente sea la revisión más importante de este entorno de escritorio, se espera que GNOME 3 llegue durante abril de este año.

Respecto a la actual versión estable GNOME, esta dejara de recibir actualizaciones en cuanto GNOME 3 final sea liberado

Interesados pueden acceder a más información y descarga de GNOME 3 desde gnome3.org.

Múltiples fallos en Tor

Han sido solucionados múltiples fallos en el programa Tor. Un total de siete errores que permiten desde obtener información sensible a ejecutar código.

Tor es un programa diseñado para proporcionar un canal de comunicación anónimo a través de la rutas dinámicas. Esto permite a un usuario de esta red confundirse entre el resto de equipos que forman parte de ella y cambiar de ruta de acceso al servidor constantemente, variando así a IP que es capaz de detectar el destino.

CVE-2011-0015: Este error causado por no filtrar correctamente los datos de comprimidos, permite a un atacante causar una denegación de servicio a través de un factor de compresión especialmente largo.

CVE-2011-0016: Existe un error en el manejador de claves, que permitiría a un atacante local obtener información sensible del sistema.

CVE-2011-0427: Existe un error de desbordamiento de memoria intermedia basado en heap. Esto podría ser aprovechado por un atacante remoto para ejecutar código arbitrario a través de paquetes de datos especialmente manipulados.

CVE-2011-0490: Existe un error en Libevent, el sistema de Log de Tor. Esto podría se aprovechado por un atacante remoto para causar una denegación de servicio a través de un paquete de datos especialmente diseñado para hacer saltar el sistema de logs.

CVE-2011-0491: La función 'tor_realloc', encargada de realojar el contenido en memoria se ha encontrado un fallo en al calcular el tamaño; esto podría ser usado por un atacante remoto para causar una denegación de servicio.

CVE-2011-0492: Un error en la función 'read_file_to_str' permitiría a un atacante remoto causar una denegación de servicio.

CVE-2011-0493: Un error en el sistema de direccionamiento permitiría a un atacante remoto causar una denegación de servicio. Este error es causado al no validar correctamente le tamaño de los datos que se van a alojar en memoria.

Ya está disponible una nueva versión 0.2.1.29 que soluciona estos fallos en:

https://www.torproject.org/download/download

Tor es un programa diseñado para proporcionar un canal de comunicación anónimo a través de la rutas dinámicas. Esto permite a un usuario de esta red confundirse entre el resto de equipos que forman parte de ella y cambiar de ruta de acceso al servidor constantemente, variando así a IP que es capaz de detectar el destino.

CVE-2011-0015: Este error causado por no filtrar correctamente los datos de comprimidos, permite a un atacante causar una denegación de servicio a través de un factor de compresión especialmente largo.

CVE-2011-0016: Existe un error en el manejador de claves, que permitiría a un atacante local obtener información sensible del sistema.

CVE-2011-0427: Existe un error de desbordamiento de memoria intermedia basado en heap. Esto podría ser aprovechado por un atacante remoto para ejecutar código arbitrario a través de paquetes de datos especialmente manipulados.

CVE-2011-0490: Existe un error en Libevent, el sistema de Log de Tor. Esto podría se aprovechado por un atacante remoto para causar una denegación de servicio a través de un paquete de datos especialmente diseñado para hacer saltar el sistema de logs.

CVE-2011-0491: La función 'tor_realloc', encargada de realojar el contenido en memoria se ha encontrado un fallo en al calcular el tamaño; esto podría ser usado por un atacante remoto para causar una denegación de servicio.

CVE-2011-0492: Un error en la función 'read_file_to_str' permitiría a un atacante remoto causar una denegación de servicio.

CVE-2011-0493: Un error en el sistema de direccionamiento permitiría a un atacante remoto causar una denegación de servicio. Este error es causado al no validar correctamente le tamaño de los datos que se van a alojar en memoria.

Ya está disponible una nueva versión 0.2.1.29 que soluciona estos fallos en:

https://www.torproject.org/download/download

Hackean ordenadores con teléfonos que se hacen pasar por teclados USB

La técnica de hacer pasar una cosa por otra para permitir el engaño no es nada nueva. Como dice el dicho, gato por liebre, empanada de perro por una de vacuno, celular chino por iPhone, shemale por polola (hey, a todos nos puede pasar…). Sin embargo, las máquinas son engañables como nosotros, porque muchas veces tienen una capacidad limitada para discernir la diferencia entre dos cosas que se se ven igual, se comportan igual, y hablan igual y, por ello, y a sus ojos, deben ser iguales. Si modificamos los controladores USB de un teléfono para que se identifique como un teclado y un ratón, el ordenador no se detendrá a pedir los documentos y la licencia, si no que lo dejará pasar porque tiene que ser un teclado y un ratón. No hay diferencia.

Cómo podríamos ocupar esta idea para fines menos decorosos? Simple, dijeron Angelos Stavrou y Zhaohui Wang, dos presentadores en la Black Hat Technical Security Conference de este año, quienes propusieron que debido a que ningún sistema operativo por defecto pone peros al conectar distintos dispositivos de interfaz humana (HID), pero algunas veces sí lo hacen al conectar smartphones, al hacer pasar el último por el primero podían no solo tomar acceso del computador al insertar combinaciones de teclas sino que además inyectar malware, el cual se puede propagar a otros dispositivos de la red para… bueno, para que se pudran en verdad. Y, con un cable USB modicado, se puede hacer un ataque de teléfono a teléfono para que se pudran también.

Para hacer el ataque el dispositivo debe tener un controlador USB programable, y aunque en este caso fue realizado con un teléfono Android por ser "un sistema más abierto", también se podría realizar con un iPhone con jailbreak, y me atrevería a decir que probablemente otros smartphones también pueden hacerlo (siempre y cuando se tenga acceso mas de bajo nivel al USB).

Si un sistema operativo quisiera evitar la "amenaza", tendría que tener un sistema para filtrar los paquetes que se envían por el USB, pero es muy probable que no veas la actualización de seguridad en 5, 4, 3… porque cresta, hay que tener acceso físico al computador, y si ya estamos en esas, el eventual hacker/cracker podría perfectamente usar el teclado y ratón ya instalado o derechamente llevarse el equipo y/o el disco.

Cómo podríamos ocupar esta idea para fines menos decorosos? Simple, dijeron Angelos Stavrou y Zhaohui Wang, dos presentadores en la Black Hat Technical Security Conference de este año, quienes propusieron que debido a que ningún sistema operativo por defecto pone peros al conectar distintos dispositivos de interfaz humana (HID), pero algunas veces sí lo hacen al conectar smartphones, al hacer pasar el último por el primero podían no solo tomar acceso del computador al insertar combinaciones de teclas sino que además inyectar malware, el cual se puede propagar a otros dispositivos de la red para… bueno, para que se pudran en verdad. Y, con un cable USB modicado, se puede hacer un ataque de teléfono a teléfono para que se pudran también.

Para hacer el ataque el dispositivo debe tener un controlador USB programable, y aunque en este caso fue realizado con un teléfono Android por ser "un sistema más abierto", también se podría realizar con un iPhone con jailbreak, y me atrevería a decir que probablemente otros smartphones también pueden hacerlo (siempre y cuando se tenga acceso mas de bajo nivel al USB).

Si un sistema operativo quisiera evitar la "amenaza", tendría que tener un sistema para filtrar los paquetes que se envían por el USB, pero es muy probable que no veas la actualización de seguridad en 5, 4, 3… porque cresta, hay que tener acceso físico al computador, y si ya estamos en esas, el eventual hacker/cracker podría perfectamente usar el teclado y ratón ya instalado o derechamente llevarse el equipo y/o el disco.

martes, 18 de enero de 2011

[Breve - Rumor] Ubuntu y derivados 11.10 ya tendría nombre

Y digo rumor porque aún no se ha hecho anuncio oficial y no sería la primera vez que se escapa un anuncio desde Canonical que luego es desmentido.

Así ha sido anunciado en el Twitter de Matthew: @mpt

“Ubuntu 11.10, Oscillating Ocelot. You heard it here first.”

Mientras así aparece su twitt, resta saber si es sólo su desear o la elección ha finalizado y resta el anuncio oficial.

No hace mucho aparecían en danza los posibles nombres para Ubuntu y derivados 11.10 y a juzgar por el twitt de Matthew Paul Thomas, uno de los encargados de diseño de Canonical, la elección se habría decantado por Oscillating Ocelot.

“Ubuntu 11.10, Oscillating Ocelot. You heard it here first.”

Mientras así aparece su twitt, resta saber si es sólo su desear o la elección ha finalizado y resta el anuncio oficial.

Nuestro Planeta en HD y en tiempo real gracias a XPlanetFX

Ha sido actualizada la aplicación XPlanetFX. Aplicación que coloca en nuestro escritorio un Wallpaper de alta calidad que, vía internet, se actualiza cada cierto tiempo mostrando nuestro planeta y la Luna en tiempo real.

Es altamente configurable, podemos visualizar localización que querramos, modificar la ubicación del planeta en el escritorio, de la Corona, seleccionar nuevos themes, tamaño, etc.

Descargar.

Vamos a descargar el paquete deb desde este enlace y tras instalarlo lo lanzamos desde Aplicaciones – Accesorios en Gnome. Así mismo podemos descargar el tar.gz o bien paquete RPM desde este enlacelunes, 17 de enero de 2011

KProxy

KProxy es una de las tantas formas de evadir estas restricciones. Les cuento cómo funciona para que lo entiendan desde el principio. Lo que hace es navegar de forma anónima, para que la restricción sea violada. En otras palabras: si tu jefe no te deja ingresar al correo de Hotmail, al Facebook, Twitter u cualquier sitio social, con este servicio web podrás hacerlo fácilmente.

o que debes hacer es ingresar a KProxy e insertar la dirección web del sitio que deseas ver y por circunstancias de la vida no puedes. Una vez hayas insertado dicha dirección (URL), es necesario que hagas clic en el botón "Surf" para que el sitio web sea abierta inmediatamente.

Lo que no me ha gustado de KProxy es que lamentablemente hay mucha publicidad, incluso, cuando ya se abre la página mediante del proxy, ejecuta una ventana emergente de esas que hace años dejaron de existir (una pop-up). Sin embargo, el servicio web es seguro. Y lo mejor es que están "especializados" en el Facebook, como lo indican ellos mismos en su sitio web.

Algunas de las circunstancias en donde KProxy puede sernos útil las indico a continuación:

Enlace web | KProxy

o que debes hacer es ingresar a KProxy e insertar la dirección web del sitio que deseas ver y por circunstancias de la vida no puedes. Una vez hayas insertado dicha dirección (URL), es necesario que hagas clic en el botón "Surf" para que el sitio web sea abierta inmediatamente.

Lo que no me ha gustado de KProxy es que lamentablemente hay mucha publicidad, incluso, cuando ya se abre la página mediante del proxy, ejecuta una ventana emergente de esas que hace años dejaron de existir (una pop-up). Sin embargo, el servicio web es seguro. Y lo mejor es que están "especializados" en el Facebook, como lo indican ellos mismos en su sitio web.

Algunas de las circunstancias en donde KProxy puede sernos útil las indico a continuación:

- Cuando queremos ingresar al Facebook y no se nos permite

- Para seguir descargando archivos de MegaUpload o RapidShare

- Si queremos ver vídeos en sitios como YouTube o DailyMotion

- Cuando deseamos ingresar y revisar nuestro correo electrónico

Enlace web | KProxy

sábado, 15 de enero de 2011

Como instalar Windows en una Laptop Canaima

Estimado abusador, si estás leyendo ésto es porque planeas hacer lo que dice el enunciado de éste post. Lo cuál, sin más ni menos, es un crimen. La computadora Canaima te fué entregada para incentivar la educación liberadora de tu pequeño o pequeña a través del Software Libre, no para alimentar el bolsillo de empresas trasnacionales, ni mucho menos piratearla con tu software privativo mediocre.

El proyecto Canaima Educativo no es sólo un montón de laptops compradas con contenido educativo. Detrás de él existe una comunidad de venezolanos que constantemente se queman las pestañas y se parten el lomo (yo soy uno de ellos) para que tu hijo o hija pueda tener esa maravilla de software en su casa.

Así que por favor, la próxima vez que se te ocurra clavarle un puñal en la espalda a los miles de personas que estamos detrás de ese proyecto, piénsalo dos veces. ¿Sabías que con lo que tienes en tu poder puedes hacer cosas como ésta, ésta, ésta, además de ésta y ésta, que no puedes hacer en Microsoft Windows? ¿Sabias que en Canaima es imposible ser infectado por un virus, al contrario de Windows? ¿Sabías que puedes ver el Código Fuente de Canaima cuando quieras, al contrario de Windows? Entre muchas otras cosas… sólo tienes que darle una oportunidad.

¡UNA VEZ QUE PRUEBAS LINUX, NUNCA LO DEJAS!

“El software Open Source es inseguro”, dice Trend Micro

El jefe de la compañía de seguridad Trend Micro la ha liado parda al asegurar que el software de código abierto es ‘inherentemente inseguro’. Steve Chang, presidente de Trend Micro, hizo estos comentarios curiosamente en la presentación del software de seguridad de su compañía para Android. Se le debió olvidar que el sistema impulsado por Google es de código abierto.

Además, el responsable de una compañía que tiene sus principales ingresos en suites de seguridad para sistemas Windows, aprovechó la ocasión para alabar a Apple “porque son muy cuidadosos al respecto. Es imposible ver operar a cierto tipo de virus sobre su plataforma”, estimó Steve Chang.

Comentarios respecto al código abierto tan inexactos como irresponsables que han obligado a la compañía a emitir un comunicado posterior intentando ‘lavar imagen’. En todo caso no es probable que estas declaraciones perjudiquen las ventas de Trend Micro. Después de todo, la mayoría del software de código abierto no necesita ningún software de seguridad de Trend Micro.

Además, el responsable de una compañía que tiene sus principales ingresos en suites de seguridad para sistemas Windows, aprovechó la ocasión para alabar a Apple “porque son muy cuidadosos al respecto. Es imposible ver operar a cierto tipo de virus sobre su plataforma”, estimó Steve Chang.

Comentarios respecto al código abierto tan inexactos como irresponsables que han obligado a la compañía a emitir un comunicado posterior intentando ‘lavar imagen’. En todo caso no es probable que estas declaraciones perjudiquen las ventas de Trend Micro. Después de todo, la mayoría del software de código abierto no necesita ningún software de seguridad de Trend Micro.

viernes, 14 de enero de 2011

Un sofisticado troyano para Android debuta en China

Se ha descubierto un nuevo troyano informático que ataca a los smartphones con el sistema operativo Android de Google para robar sus datos personales y enviarlos a un servidor remoto controlado por usuarios maliciosos.

La empresa de seguridad Lookout Mobile Security alertó sobre el troyano y lo nombró “Geinimi”. Según Lookout, el troyano es una de las amenazas más sofisticadas para teléfonos móviles y mantiene un perfil bajo para que el usuario no se dé cuenta del peligro.

Geinimi se propaga por juegos piratas para Android disponibles en Internet. La empresa afirma que por ahora sólo ha detectado el troyano en sitios de Internet chinos, pero no duda de que la amenaza no tardará en expandirse a otros lugares del mundo.

Algunos de los juegos afectados por el troyano son Monkey Jump 2, Sex Positions, President vs. Aliens, City Defense y Baseball Superstars 2010. Los juegos originales disponibles en Android Market no propagan esta amenaza.

El troyano Geinimi recibe órdenes de un servidor remoto cada cinco minutos y puede recolectar datos del dispositivo y su usuario para enviarlos al cibercriminal que lo controla.

Entre los datos que recolecta se encuentran los datos que identifican al aparato, las coordenadas con su ubicación y una lista de las aplicaciones instaladas en el teléfono. Geinimi también puede instalar otras aplicaciones maliciosas, realizar llamadas y enviar mensajes de texto desde el dispositivo infectado.

“Las intenciones de este troyano todavía no son claras, pero las posibilidades varían desde crear una red maliciosa de publicidad telefónica hasta crear una red zombi para Androids", dijo Kevin Mahaffey, portavoz de Lookout.

La empresa de seguridad Lookout Mobile Security alertó sobre el troyano y lo nombró “Geinimi”. Según Lookout, el troyano es una de las amenazas más sofisticadas para teléfonos móviles y mantiene un perfil bajo para que el usuario no se dé cuenta del peligro.

Geinimi se propaga por juegos piratas para Android disponibles en Internet. La empresa afirma que por ahora sólo ha detectado el troyano en sitios de Internet chinos, pero no duda de que la amenaza no tardará en expandirse a otros lugares del mundo.

Algunos de los juegos afectados por el troyano son Monkey Jump 2, Sex Positions, President vs. Aliens, City Defense y Baseball Superstars 2010. Los juegos originales disponibles en Android Market no propagan esta amenaza.

El troyano Geinimi recibe órdenes de un servidor remoto cada cinco minutos y puede recolectar datos del dispositivo y su usuario para enviarlos al cibercriminal que lo controla.

Entre los datos que recolecta se encuentran los datos que identifican al aparato, las coordenadas con su ubicación y una lista de las aplicaciones instaladas en el teléfono. Geinimi también puede instalar otras aplicaciones maliciosas, realizar llamadas y enviar mensajes de texto desde el dispositivo infectado.

“Las intenciones de este troyano todavía no son claras, pero las posibilidades varían desde crear una red maliciosa de publicidad telefónica hasta crear una red zombi para Androids", dijo Kevin Mahaffey, portavoz de Lookout.

jueves, 13 de enero de 2011

¿Linux para GEEKS?

"Y ese es el problema. Linux fue creado por geeks, creció y fue alimentado

por geeks, y si no se hace algo relativamente pronto para cambiar la

presentación y la imagen, va a continuar siendo un sistema para geeks. El

único que está haciendo bastante con respecto a eso en este momento es Mark

Shuttleworth, quien ha invertido su fortuna, su tiempo y su visión para

crear ALGO que pueda presentar un verdadero reto a la hegemonía de Windows"

...por eso considero que utilizar la imagen de Richard Stallman (con el

debido respeto y consideración como fundador y paladín del movimiento del

SL) y las posturas fanáticas y excluyentes de algunos como bandera

"exclusiva" para lograr la masificación de los sistemas libres, lo que trae

a la final NO es una mayor adopción de GNU/Linux como alternativa a libre

Windows/Mac, sino mas bien una mayor profundización del nicho sectario donde

se alojan los "puristas".

Mi opinión estrictamente personal es que el primer paso hacia la verdadera

libertad del software, pasa necesariamente por una mayor adopción de los

sistemas libres por la inmensa mayoría de usuarios de computadoras

"no-geeks". Debemos quitarle la fachada geek a GNU/Linux... ¡aunque a

muchos les duela!

por geeks, y si no se hace algo relativamente pronto para cambiar la

presentación y la imagen, va a continuar siendo un sistema para geeks. El

único que está haciendo bastante con respecto a eso en este momento es Mark

Shuttleworth, quien ha invertido su fortuna, su tiempo y su visión para

crear ALGO que pueda presentar un verdadero reto a la hegemonía de Windows"

...por eso considero que utilizar la imagen de Richard Stallman (con el

debido respeto y consideración como fundador y paladín del movimiento del

SL) y las posturas fanáticas y excluyentes de algunos como bandera

"exclusiva" para lograr la masificación de los sistemas libres, lo que trae

a la final NO es una mayor adopción de GNU/Linux como alternativa a libre

Windows/Mac, sino mas bien una mayor profundización del nicho sectario donde

se alojan los "puristas".

Mi opinión estrictamente personal es que el primer paso hacia la verdadera

libertad del software, pasa necesariamente por una mayor adopción de los

sistemas libres por la inmensa mayoría de usuarios de computadoras

"no-geeks". Debemos quitarle la fachada geek a GNU/Linux... ¡aunque a

muchos les duela!

Ubuntu 11.04 reemplaza a Rhythmbox por Banshee de forma oficial

Uno de los cambios programados para Ubuntu 11.04 Narwhal Natty fue el de sustituir una aplicación que desde hace mucho tiempo venía incluida por defecto, hablo del reproductor musical Rhythmbox. Si bien en versiones anteriores vimos como Empathy y Shotwell sustituyeron a Pidgin y F-Spot respectivamente, ahora Canonical ha decidido optar por uno de los mejores reproductores multimedia que existen, Banshee.

ara quienes no conocen este reproductor, os puedo decir que se trata de una aplicación muy completa pues además de contar con todas las funciones de un reproductor multimedia común y corriente, añade compatibilidad con los formatos más populares de audio y vídeo, se puede sincronizar con los dispositivos Android y tiene soporte para iOS; por si esto fuera poco se integra con servicios en línea como los ofrecidos por Amazon MP3, eMusic, Last.fm así como Wikipedia para obtener información de los artistas.

Si bien muchos usuarios optaban por este reproductor desde hace tiempo, diversas encuestas colocan a Rhythmbox como la aplicación favorita de la mayoría de los usuarios de Ubuntu y Linux en general. Sin embargo, hay que recordar lo que Mark Shuttleworth alguna vez mencionó: que Canonical ya ha indicado previamente que "Ubuntu no es una democracia." Aun así, quienes deseen continuar utilizando Rhythmbox lo podrán instalar muy fácilmente.

ara quienes no conocen este reproductor, os puedo decir que se trata de una aplicación muy completa pues además de contar con todas las funciones de un reproductor multimedia común y corriente, añade compatibilidad con los formatos más populares de audio y vídeo, se puede sincronizar con los dispositivos Android y tiene soporte para iOS; por si esto fuera poco se integra con servicios en línea como los ofrecidos por Amazon MP3, eMusic, Last.fm así como Wikipedia para obtener información de los artistas.

Si bien muchos usuarios optaban por este reproductor desde hace tiempo, diversas encuestas colocan a Rhythmbox como la aplicación favorita de la mayoría de los usuarios de Ubuntu y Linux en general. Sin embargo, hay que recordar lo que Mark Shuttleworth alguna vez mencionó: que Canonical ya ha indicado previamente que "Ubuntu no es una democracia." Aun así, quienes deseen continuar utilizando Rhythmbox lo podrán instalar muy fácilmente.

Google Chrome solo será compatible con “tecnologías de código 100% abierto”

Google ha anunciado esta mañana que las próximas versiones de su navegador, Google Chrome, sólo serán compatibles con "tecnologías de código completamente abierto". Si Chrome continúa aumentando su porcentaje en el mercado de navegadores, su influencia en los desarrolladores también aumentará. Google asegura que de esta manera se fomentará que Internet sea más abierto.

Sin embargo hay quien no está de acuerdo en que esta decisión nos llevará a una Web más abierta y que simplemente complicará la ya confusa migración a HTML5.

Google explica en el blog del Proyecto Chromium los motivos que le llevaron a tomar la decisión:

"Esperamos que el próximo año, la plataforma de Web Media experimente una innovación aún más rápida y hemos decidido centrar nuestras inversiones en las tecnologías que sean desarrolladas y que establezcan sus licencias basándose en los principios de Web abierta. Para ese fin, cambiaremos el soporte (de vídeo) para HTML5 de Chrome para hacerlo más consecuente con los codecs que ya son compatibles con el Proyecto Chromium. Específicamente, la compatibilidad será con los codecs de vídeo WebM (VP8) y Theora, y consideraremos añadir otros codecs abiertos de alta calidad en el futuro. A pesar de que H.264 tiene un papel muy importante en el vídeo, como nuestro objetivo es el de promover la innovación abierta, la compatibilidad con el codec será eliminada y nuestros recursos estarán dirigidos, completamente, en las tecnologías de codec abierto".

John Gruber de Daring Fireball ha señalado rápidamente que "si Google deja la compatibilidad con H.264 porque su 'objetivo es el de promover la innovación abierta' ¿por qué no eliminan, también, la compatibilidad con plugins cerrados como Flash Player?".

La decisión de Google está levantando bastante controversia, algunos de los comentarios sobre el anuncio de Google sirven como ejemplo. Uno de los participantes en el debate dice: "esto parece un intento de Google para promocionar su propio codec de vídeo". Otro participante se pregunta si la decisión tiene sentido: "No veo cómo promover la compatibilidad con un codec inferior (aunque sea de código abierto) ayuda en algo ya que las restricciones de licencia en H.264 han desaparecido".

Sin embargo hay quien no está de acuerdo en que esta decisión nos llevará a una Web más abierta y que simplemente complicará la ya confusa migración a HTML5.

Google explica en el blog del Proyecto Chromium los motivos que le llevaron a tomar la decisión:

"Esperamos que el próximo año, la plataforma de Web Media experimente una innovación aún más rápida y hemos decidido centrar nuestras inversiones en las tecnologías que sean desarrolladas y que establezcan sus licencias basándose en los principios de Web abierta. Para ese fin, cambiaremos el soporte (de vídeo) para HTML5 de Chrome para hacerlo más consecuente con los codecs que ya son compatibles con el Proyecto Chromium. Específicamente, la compatibilidad será con los codecs de vídeo WebM (VP8) y Theora, y consideraremos añadir otros codecs abiertos de alta calidad en el futuro. A pesar de que H.264 tiene un papel muy importante en el vídeo, como nuestro objetivo es el de promover la innovación abierta, la compatibilidad con el codec será eliminada y nuestros recursos estarán dirigidos, completamente, en las tecnologías de codec abierto".

John Gruber de Daring Fireball ha señalado rápidamente que "si Google deja la compatibilidad con H.264 porque su 'objetivo es el de promover la innovación abierta' ¿por qué no eliminan, también, la compatibilidad con plugins cerrados como Flash Player?".

La decisión de Google está levantando bastante controversia, algunos de los comentarios sobre el anuncio de Google sirven como ejemplo. Uno de los participantes en el debate dice: "esto parece un intento de Google para promocionar su propio codec de vídeo". Otro participante se pregunta si la decisión tiene sentido: "No veo cómo promover la compatibilidad con un codec inferior (aunque sea de código abierto) ayuda en algo ya que las restricciones de licencia en H.264 han desaparecido".

Firefox 4 podrá descargarse en febrero

El nuevo navegador de Mozilla, Firefox 4, podría estar disponible en su versión estable para descargar en el mes de febrero teniendo en cuenta su avanzado desarrollo, según un directivo de la fundación. La actualización dispone de aceleración por hardware entre otras mejoras, lo que ha dado lugar a muchos problemas han retrasado su aparición.

Firefox 4 es una de las actualizaciones más esperadas desde hace tiempo en el ámbito de los navegadores web. Para los muchos usuarios que utilizan habitualmente el producto de la Fundación Mozilla supone un salto importante, después de que los principales competidores, Internet Explorer y Google Chrome, se hayan apresurado a sacar sus versiones modernas.

Descargar Firefox 4 en su versión estable podría ser una realidad en pocos días. Febrero es la fecha indicada por PCWorld, quien recoge que el navegador está "casi listo para su lanzamiento". El directivo de Mozilla Damon Sicore ha pedido que "todo el mundo ayude a probar" el producto hasta que aparezca la versión estable.

Sicore pide la colaboración de los usuarios en esta recta final, pero parece seguro del resultado de Firefox 4 cuando afirma que "va a romperla" (por traducir de alguna manera "Kick ass"). Mozilla en principio tenía planeado distribuir su nuevo navegador en noviembre del pasado año, pero los fallos aparecidos a raíz de las pruebas lo han ido retrasando.

La aceleración por hardware es una de las novedades que más expectación han creado en torno a Firefox 4 y quizá sea una de las mejoras que han generado más problemas y han contribuido al retraso de Mozilla. Según Sicore, algunos "plug-ins importantes" como Flash o Silverlight continuaban dando errores, con los usuarios viéndose "afectados por la aceleración por hardware".

Tras la aparición de Internet Explorer 9 y de Google Chrome 8, la última actualización importante que queda entre los grandes navegadores es la de Mozilla. De momento, para ayudar a dar los últimos retoques al proyecto, contriuyendo con el feedback, se puede descargar Firefox 4 en versión beta aquí.

Firefox 4 es una de las actualizaciones más esperadas desde hace tiempo en el ámbito de los navegadores web. Para los muchos usuarios que utilizan habitualmente el producto de la Fundación Mozilla supone un salto importante, después de que los principales competidores, Internet Explorer y Google Chrome, se hayan apresurado a sacar sus versiones modernas.

Descargar Firefox 4 en su versión estable podría ser una realidad en pocos días. Febrero es la fecha indicada por PCWorld, quien recoge que el navegador está "casi listo para su lanzamiento". El directivo de Mozilla Damon Sicore ha pedido que "todo el mundo ayude a probar" el producto hasta que aparezca la versión estable.

Sicore pide la colaboración de los usuarios en esta recta final, pero parece seguro del resultado de Firefox 4 cuando afirma que "va a romperla" (por traducir de alguna manera "Kick ass"). Mozilla en principio tenía planeado distribuir su nuevo navegador en noviembre del pasado año, pero los fallos aparecidos a raíz de las pruebas lo han ido retrasando.

La aceleración por hardware es una de las novedades que más expectación han creado en torno a Firefox 4 y quizá sea una de las mejoras que han generado más problemas y han contribuido al retraso de Mozilla. Según Sicore, algunos "plug-ins importantes" como Flash o Silverlight continuaban dando errores, con los usuarios viéndose "afectados por la aceleración por hardware".

Tras la aparición de Internet Explorer 9 y de Google Chrome 8, la última actualización importante que queda entre los grandes navegadores es la de Mozilla. De momento, para ayudar a dar los últimos retoques al proyecto, contriuyendo con el feedback, se puede descargar Firefox 4 en versión beta aquí.

Facebook VS Diáspora

La semana pasada me uní a Diaspora.

No hablo de la Diáspora-no me convertí al judaísmo ni emigré a ningún sitio. En lugar de eso, acepté una codiciada invitación (enviada por unos frikis informáticos) para inscribirme en Diaspora, una red social descentralizada y enfocada en la privacidad, creada por cuatro estudiantes de la Universidad de Nueva York en respuesta a lo que se ha considerado como el enfoque de Facebook por obtener beneficios a expensas de la privacidad de los usuarios.

El cuarteto anunció oficialmente el proyecto el 24 de abril; lanzaron una versión de código abierto para desarrolladores del código a mediados de septiembre, y las invitaciones para el alfa privado de la página (la primera fase de pruebas) comenzaron a salir el 23 de noviembre. A pesar de que Diaspora tiene algunos fallos, está un poco despoblada (tengo dos contactos, en comparación con los cientos de contactos en otros sitios), y es un poco espartana en cuanto a características, ya de por sí es diferente e interesante en comparación con los sitios anteriores.

Facebook es como un casino: chillón, lleno de gente, nos distrae, y está diseñado para atraernos y mantenernos allí mucho más tiempo del que habíamos previsto. (Lo mismo puede decirse de su predecesor, MySpace.) Las actualizaciones de estado-no sólo por los amigos reales y conocidos, sino también de empresas, agencias de noticias, celebridades, equipos deportivos-se pelean por el espacio con videos, anuncios, juegos, ventanas de chat, calendarios de eventos, y propuestas para encontrar a más gente, hacer más conexiones, compartir más datos.

Diaspora es más como el espacio de trabajo tranquilo y mínimo de un devoto del Zen. A diferencia de Facebook y sus competidores, Diaspora nos facilita separar nuestras esferas sociales. La página de inicio muestra nuestras actualizaciones de estado y las de nuestros amigos en línea, junto con la lista de nuestros contactos y las categorías, denominadas "aspectos", en las que los hemos clasificado. Los aspectos por defecto son trabajo y familia, pero añadir nuevos aspectos es tan fácil como abrir una nueva pestaña en el navegador web. Podemos crear una actualización de estado para compartirla con todos los aspectos, con sólo uno, o con unos pocos, y está muy claro en todas las páginas qué información ha salido a qué grupos.

Esta simplicidad y claridad han sido los objetivos fundamentales de diseño para el equipo de Diaspora desde el principio. En una actualización de blog publicada durante el desarrollo a lo largo del verano, hicieron énfasis en haber "pasado una buena parte del tiempo concentrándonos en la construcción de un sistema de intercambio contextual y claro. Eso significa una forma intuitiva de que los usuarios decidan, sin notar que están tomando la decisión, sobre qué contenidos van a sus compañeros de trabajo y cuáles van a los amigos con los que salen a tomar una copa". La inversión ha dado frutos, y supone un enorme contraste con los complicados y ocultos controles de privacidad de Facebook.

Otra diferencia es la facilidad para compartir-o no-el contenido de Diaspora con Facebook y Twitter. En lugar de hacer que tales conexiones sean difíciles de encontrar y usar, el sitio hace que sea fácil conectarse a otros servicios, y ofrece la opción de compartir cualquier carga pública a través de Facebook, Twitter, RSS o, simplemente haciendo clic en un cuadro. A largo plazo, afirma el cofundador, Maxwell Salzberg, Diaspora debe ser independiente de los servicios y capaz de importar y exportar datos desde cualquier servicio web, en casi cualquier formato. El objetivo no es reemplazar a Facebook o cualquier otro servicio como forma de interactuar en línea, sino eliminar la necesidad de almacenar datos privados en varios sitios web, muchos de los cuales parecen dirigidos a un intercambio de "todo o nada" en cuanto a la información personal.

El botón "me gusta" no se ve por ningún sitio en Diaspora. Comentamos una publicación, o no lo hacemos. Tengo curiosidad por ver cómo afectará esto a mis interacciones en línea. Confieso que con frecuencia soy culpable de hacer clic en "me gusta" en las actualizaciones de Facebook de mis amigos; es mucho más fácil y rápido que comentar e interactuar con alguien, incluso al nivel general superficial de Facebook. Diaspora también es menos invasivo: en lugar de enviar un correo electrónico de forma predeterminada cada vez que alguien comenta sobre nuestro estado o el estado de un amigo sobre el que hemos comentado, vemos el contenido sólo cuando entramos. Esto hace que sea más fácil perder la noción de las "conversaciones" en línea-pero es un alivio para mi siempre abarrotada bandeja de entrada.

Me es más difícil juzgar el éxito de Diaspora a la hora de lograr su declarado objetivo de dar a los usuarios un control total sobre sus datos, ya que no soy experto en seguridad informática. Me gusta la transparente interfaz de usuario del sitio, y su uso de protocolos de seguridad web estándar tales como https (el mismo protocolo utilizado por los bancos y comerciantes en línea para la transferencia de nuestros datos financieros) para enviar toda la información. El sistema se distribuye entre varios servidores públicos y privados llamados semillas, y toda la comunicación entre ellos se cifra, una vez más usando un estándar de protocolo de Internet estándar, el GNU Privacy Guard (GPG).

En última instancia, los desarrolladores de Diaspora se imaginan a cada usuario hospedando su propia semilla y albergando los datos personales exclusivamente en dicha semilla-lo contrario al enfoque habitual actual a la hora de almacenar información, haciendo que todo resida en entornos de computación en la nube pertenecientes a empresas diferentes. Lo que están construyendo es un sistema que permite que estas semillas se comuniquen sin problemas y de manera intuitiva, lo cual constituye una aplicación nunca antes vista. Dado que la mayoría de los usuarios de red de hoy día simplemente no están por la labor de alojar un servidor web personal, los desarrolladores crearon el centro joindiaspora.com para hacer que el uso del sistema fuera fácil para los consumidores sin conocimientos técnicos que se preocupen por su privacidad en línea.

Hay inconvenientes relacionados con la implementación actual. Aunque el sitio es limpio y sencillo, Diaspora podría utilizar algunas etiquetas más. Me tomó tiempo darme cuenta de que el cuadro gris en la parte superior de cada pantalla era un campo de entrada de texto, no decoración, y tuve que escribir varias cosas al azar antes de darme cuenta de que es en realidad un cuadro de búsqueda bastante útil, que permite buscar contactos usando sus nombres reales o los que usan en Diaspora.

El centro principal, en joindiaspora.com, también tiende a cargarse y ejecutarse lentamente. Los servidores no son tan fiables como los de servicios más establecidos, y las interrupciones se producen al azar y duran cantidades de tiempo variables. De hecho, se me cerró el acceso a mi cuenta original sólo un día después de su creación, y después de un par de intentos, el equipo "resolvió" el problema mediante la emisión de una nueva invitación para crear una segunda cuenta. (Si logro o no volver a mi cuenta original es otra cuestión.)

Puede que no sea una gran problema para sus miembros iniciales, fanáticos de la informática-o para aquellos que probablemente constituyan la columna vertebral de los usuarios futuros de Diaspora-pero el sitio no es compatible con el Microsoft Internet Explorer, sólo con navegadores "modernos" como Firefox, Opera, Chrome y Safari.

Tampoco está claro que Diaspora logre mantenerse despejado. El equipo está desarrollando nuevas características, incluyendo plug-ins que permiten funciones de dos vías, tales como el chat y juegos. Tal y como Salzberg observó durante nuestra correspondencia sobre el cierre de mi cuenta, "Estamos en estado MUY alfa".

Aún así, Diaspora es un servicio al que seguiré accediendo a lo largo del tiempo. Espero que sustituya mi adicción a Facebook y mantenga mis datos de ese mismo modo: mios.

No hablo de la Diáspora-no me convertí al judaísmo ni emigré a ningún sitio. En lugar de eso, acepté una codiciada invitación (enviada por unos frikis informáticos) para inscribirme en Diaspora, una red social descentralizada y enfocada en la privacidad, creada por cuatro estudiantes de la Universidad de Nueva York en respuesta a lo que se ha considerado como el enfoque de Facebook por obtener beneficios a expensas de la privacidad de los usuarios.

El cuarteto anunció oficialmente el proyecto el 24 de abril; lanzaron una versión de código abierto para desarrolladores del código a mediados de septiembre, y las invitaciones para el alfa privado de la página (la primera fase de pruebas) comenzaron a salir el 23 de noviembre. A pesar de que Diaspora tiene algunos fallos, está un poco despoblada (tengo dos contactos, en comparación con los cientos de contactos en otros sitios), y es un poco espartana en cuanto a características, ya de por sí es diferente e interesante en comparación con los sitios anteriores.

Facebook es como un casino: chillón, lleno de gente, nos distrae, y está diseñado para atraernos y mantenernos allí mucho más tiempo del que habíamos previsto. (Lo mismo puede decirse de su predecesor, MySpace.) Las actualizaciones de estado-no sólo por los amigos reales y conocidos, sino también de empresas, agencias de noticias, celebridades, equipos deportivos-se pelean por el espacio con videos, anuncios, juegos, ventanas de chat, calendarios de eventos, y propuestas para encontrar a más gente, hacer más conexiones, compartir más datos.

Diaspora es más como el espacio de trabajo tranquilo y mínimo de un devoto del Zen. A diferencia de Facebook y sus competidores, Diaspora nos facilita separar nuestras esferas sociales. La página de inicio muestra nuestras actualizaciones de estado y las de nuestros amigos en línea, junto con la lista de nuestros contactos y las categorías, denominadas "aspectos", en las que los hemos clasificado. Los aspectos por defecto son trabajo y familia, pero añadir nuevos aspectos es tan fácil como abrir una nueva pestaña en el navegador web. Podemos crear una actualización de estado para compartirla con todos los aspectos, con sólo uno, o con unos pocos, y está muy claro en todas las páginas qué información ha salido a qué grupos.

Esta simplicidad y claridad han sido los objetivos fundamentales de diseño para el equipo de Diaspora desde el principio. En una actualización de blog publicada durante el desarrollo a lo largo del verano, hicieron énfasis en haber "pasado una buena parte del tiempo concentrándonos en la construcción de un sistema de intercambio contextual y claro. Eso significa una forma intuitiva de que los usuarios decidan, sin notar que están tomando la decisión, sobre qué contenidos van a sus compañeros de trabajo y cuáles van a los amigos con los que salen a tomar una copa". La inversión ha dado frutos, y supone un enorme contraste con los complicados y ocultos controles de privacidad de Facebook.

Otra diferencia es la facilidad para compartir-o no-el contenido de Diaspora con Facebook y Twitter. En lugar de hacer que tales conexiones sean difíciles de encontrar y usar, el sitio hace que sea fácil conectarse a otros servicios, y ofrece la opción de compartir cualquier carga pública a través de Facebook, Twitter, RSS o, simplemente haciendo clic en un cuadro. A largo plazo, afirma el cofundador, Maxwell Salzberg, Diaspora debe ser independiente de los servicios y capaz de importar y exportar datos desde cualquier servicio web, en casi cualquier formato. El objetivo no es reemplazar a Facebook o cualquier otro servicio como forma de interactuar en línea, sino eliminar la necesidad de almacenar datos privados en varios sitios web, muchos de los cuales parecen dirigidos a un intercambio de "todo o nada" en cuanto a la información personal.

El botón "me gusta" no se ve por ningún sitio en Diaspora. Comentamos una publicación, o no lo hacemos. Tengo curiosidad por ver cómo afectará esto a mis interacciones en línea. Confieso que con frecuencia soy culpable de hacer clic en "me gusta" en las actualizaciones de Facebook de mis amigos; es mucho más fácil y rápido que comentar e interactuar con alguien, incluso al nivel general superficial de Facebook. Diaspora también es menos invasivo: en lugar de enviar un correo electrónico de forma predeterminada cada vez que alguien comenta sobre nuestro estado o el estado de un amigo sobre el que hemos comentado, vemos el contenido sólo cuando entramos. Esto hace que sea más fácil perder la noción de las "conversaciones" en línea-pero es un alivio para mi siempre abarrotada bandeja de entrada.

Me es más difícil juzgar el éxito de Diaspora a la hora de lograr su declarado objetivo de dar a los usuarios un control total sobre sus datos, ya que no soy experto en seguridad informática. Me gusta la transparente interfaz de usuario del sitio, y su uso de protocolos de seguridad web estándar tales como https (el mismo protocolo utilizado por los bancos y comerciantes en línea para la transferencia de nuestros datos financieros) para enviar toda la información. El sistema se distribuye entre varios servidores públicos y privados llamados semillas, y toda la comunicación entre ellos se cifra, una vez más usando un estándar de protocolo de Internet estándar, el GNU Privacy Guard (GPG).

En última instancia, los desarrolladores de Diaspora se imaginan a cada usuario hospedando su propia semilla y albergando los datos personales exclusivamente en dicha semilla-lo contrario al enfoque habitual actual a la hora de almacenar información, haciendo que todo resida en entornos de computación en la nube pertenecientes a empresas diferentes. Lo que están construyendo es un sistema que permite que estas semillas se comuniquen sin problemas y de manera intuitiva, lo cual constituye una aplicación nunca antes vista. Dado que la mayoría de los usuarios de red de hoy día simplemente no están por la labor de alojar un servidor web personal, los desarrolladores crearon el centro joindiaspora.com para hacer que el uso del sistema fuera fácil para los consumidores sin conocimientos técnicos que se preocupen por su privacidad en línea.

Hay inconvenientes relacionados con la implementación actual. Aunque el sitio es limpio y sencillo, Diaspora podría utilizar algunas etiquetas más. Me tomó tiempo darme cuenta de que el cuadro gris en la parte superior de cada pantalla era un campo de entrada de texto, no decoración, y tuve que escribir varias cosas al azar antes de darme cuenta de que es en realidad un cuadro de búsqueda bastante útil, que permite buscar contactos usando sus nombres reales o los que usan en Diaspora.

El centro principal, en joindiaspora.com, también tiende a cargarse y ejecutarse lentamente. Los servidores no son tan fiables como los de servicios más establecidos, y las interrupciones se producen al azar y duran cantidades de tiempo variables. De hecho, se me cerró el acceso a mi cuenta original sólo un día después de su creación, y después de un par de intentos, el equipo "resolvió" el problema mediante la emisión de una nueva invitación para crear una segunda cuenta. (Si logro o no volver a mi cuenta original es otra cuestión.)

Puede que no sea una gran problema para sus miembros iniciales, fanáticos de la informática-o para aquellos que probablemente constituyan la columna vertebral de los usuarios futuros de Diaspora-pero el sitio no es compatible con el Microsoft Internet Explorer, sólo con navegadores "modernos" como Firefox, Opera, Chrome y Safari.

Tampoco está claro que Diaspora logre mantenerse despejado. El equipo está desarrollando nuevas características, incluyendo plug-ins que permiten funciones de dos vías, tales como el chat y juegos. Tal y como Salzberg observó durante nuestra correspondencia sobre el cierre de mi cuenta, "Estamos en estado MUY alfa".

Aún así, Diaspora es un servicio al que seguiré accediendo a lo largo del tiempo. Espero que sustituya mi adicción a Facebook y mantenga mis datos de ese mismo modo: mios.

martes, 11 de enero de 2011

Debilidad en la implementación del driver wireless Orinoco en Linux

Existe una debilidad de diseño en la implementación de la función 'orinoco_ioctl_set_auth' de 'drivers/net/wireless/orinoco/wext.c' en el driver wireless Orinoco.

sto provoca la habilitación de la tarjeta si están habilitadas las contramedidas para TKIP haciendo los ataques más efectivos.

Un atacante remoto podría obtener ventaja en ciertos ataques si este error de diseño está presente.

Como podemos observar en el parche introducido:

if (param->value) {

priv->tkip_cm_active = 1;

- ret = hermes_enable_port(hw, 0);

+ ret = hermes_disable_port(hw, 0);

} else {

priv->tkip_cm_active = 0;

- ret = hermes_disable_port(hw, 0);

+ ret = hermes_enable_port(hw, 0);

}

El fallo es un simple error de lógica al intentar justo lo contrario de lo que se pretendía en el diseño original.

La acción correcta a tomar es si priv->tkip_cm_active = 1, es decir que las contramedidas para TKIP estén activas, deshabilitar la tarjeta.

sto provoca la habilitación de la tarjeta si están habilitadas las contramedidas para TKIP haciendo los ataques más efectivos.

Un atacante remoto podría obtener ventaja en ciertos ataques si este error de diseño está presente.

Como podemos observar en el parche introducido:

if (param->value) {

priv->tkip_cm_active = 1;

- ret = hermes_enable_port(hw, 0);

+ ret = hermes_disable_port(hw, 0);

} else {

priv->tkip_cm_active = 0;

- ret = hermes_disable_port(hw, 0);

+ ret = hermes_enable_port(hw, 0);

}

El fallo es un simple error de lógica al intentar justo lo contrario de lo que se pretendía en el diseño original.

La acción correcta a tomar es si priv->tkip_cm_active = 1, es decir que las contramedidas para TKIP estén activas, deshabilitar la tarjeta.

lunes, 10 de enero de 2011

La Mac App Store, estrenada y hackeada el mismo día

Apple acaba de abrir la nueva Mac App Store con más de 1000 aplicaciones con la idea de adaptar el modelo de ventas de iTunes a las aplicaciones para ordenadores Mac y que la búsqueda, compra e instalación sea tan fácil como en los dispositivos móviles de Apple. Sin embargo, unas horas después de su lanzamiento, la tienda ha sido hackeada.

La nueva tienda está disponible para usuarios de Snow Leopard a través de una actualización de software como parte de Mac OS x v 10.6.6.

Las aplicaciones están organizadas en las categorías a las que los usuarios de iPhone y iPad están acostumbrados: educación, juegos, gráficos y diseño, estilos de vida, productividad, vídeos, etc. Algunos de los títulos más famosos de Apple ya están disponibles: iMovie, GarageBand (por 11,99€ c/u); Pages, Keynote y Numbers (por 15,99€ c/u).

El CEO de Apple, Steve Jobs, ha dicho que cree "a los usuarios les va a encantar esta innovadora forma de descubrir y comprar sus apps favoritas".

Con los desarrolladores se mantiene el reparto 70-30 de las ventas que Apple tiene establecido para las ventas de aplicaciones para iPhone y iPad.

Cómo hackear la MaC App Store

Ni un día de relajación. Nada más ser activado el servicio los hackers se pusieron manos a la obra para encontrar las grietas de seguridad y poder cracekarla, porque unas horas más tarde ya existe el software y el procedimiento para que cualquiera pueda entrar y descargar las aplicaciones sin pagar. Sin embargo, sus desarrolladores han dicho que aún no es el momento de hacerlo público y que se lo reservan hasta febrero de 2011.

La comunidad Hackulous ha abierto el sistema Digital Rights Managmente de iOS y ha creado la vía de acceso a través de un software llamado Kickback. Pero solo lo emplearán cuando crean que la calidad de las aplicaciones de la tienda digital no merece respeto. Así lo explica uno miembro de esa comunidad que actúa bajo el pseudónimo de Dissident:

"La mayoría de las aplicaciones que están en la Mac App Store [en este primer momento] serán decentes, será muy buenas. Apple no va a poner basura en la App Store ya desde su lanzamiento. Pasarán unos cuantos meses hasta que la App Store tenga un buen número de aplicaciones basura, y cuando sintamos que hay mucha basura, probablemente distribuyamos Kickback […] No queremos devaluar las aplicaciones y frustrar a sus desarrolladores".

A diferencia del jailbraik en iPhone 4, que lo permite es accede a nuevas aplicaciones en la tienda Cydia, hackear la App Mac Store da acceso gratuito a aplicaciones que son originalmente de pago, por lo que esta actividad sí puede ser ilegal en un gran número de países.

La nueva tienda está disponible para usuarios de Snow Leopard a través de una actualización de software como parte de Mac OS x v 10.6.6.

Las aplicaciones están organizadas en las categorías a las que los usuarios de iPhone y iPad están acostumbrados: educación, juegos, gráficos y diseño, estilos de vida, productividad, vídeos, etc. Algunos de los títulos más famosos de Apple ya están disponibles: iMovie, GarageBand (por 11,99€ c/u); Pages, Keynote y Numbers (por 15,99€ c/u).

El CEO de Apple, Steve Jobs, ha dicho que cree "a los usuarios les va a encantar esta innovadora forma de descubrir y comprar sus apps favoritas".

Con los desarrolladores se mantiene el reparto 70-30 de las ventas que Apple tiene establecido para las ventas de aplicaciones para iPhone y iPad.

Cómo hackear la MaC App Store

Ni un día de relajación. Nada más ser activado el servicio los hackers se pusieron manos a la obra para encontrar las grietas de seguridad y poder cracekarla, porque unas horas más tarde ya existe el software y el procedimiento para que cualquiera pueda entrar y descargar las aplicaciones sin pagar. Sin embargo, sus desarrolladores han dicho que aún no es el momento de hacerlo público y que se lo reservan hasta febrero de 2011.

La comunidad Hackulous ha abierto el sistema Digital Rights Managmente de iOS y ha creado la vía de acceso a través de un software llamado Kickback. Pero solo lo emplearán cuando crean que la calidad de las aplicaciones de la tienda digital no merece respeto. Así lo explica uno miembro de esa comunidad que actúa bajo el pseudónimo de Dissident:

"La mayoría de las aplicaciones que están en la Mac App Store [en este primer momento] serán decentes, será muy buenas. Apple no va a poner basura en la App Store ya desde su lanzamiento. Pasarán unos cuantos meses hasta que la App Store tenga un buen número de aplicaciones basura, y cuando sintamos que hay mucha basura, probablemente distribuyamos Kickback […] No queremos devaluar las aplicaciones y frustrar a sus desarrolladores".

A diferencia del jailbraik en iPhone 4, que lo permite es accede a nuevas aplicaciones en la tienda Cydia, hackear la App Mac Store da acceso gratuito a aplicaciones que son originalmente de pago, por lo que esta actividad sí puede ser ilegal en un gran número de países.

GeForce 5xx dual GPU

EVGA muestra tarjeta GeForce 5xx dual GPU en el CES de este año en Las VEgas.

El ensamblador exclusivo de tarjetas gráficas Nvidia, EVGA, ha mostrado en el CES un nuevo producto que puede dar batalla a la AMD Radeon HD 6990 (Antilles) en su rango de precios, una bestia doble GPU que lleva el nombre GeForce y ofrecen visión envolvente 3D.

La nueva tarjeta tiene un conector SLI para configuraciones SLI cuádruples (dos tarjetas y cuatro GPUs), un cooler de dual slot con tres ventiladores, dos conectores de alimentación PCIe de 8 pines, y tres salidas DVI. EVGA no dio detalles acerca de la tarjeta, pero es muy probable que incorpore dos GPU GF11x y 2/3GB de memoria GDDR5. Sea lo que sea, la tarjeta de EVGA no se mantendrá misteriosa mucho tiempo más, ya que es de esperar un anuncio (o una filtración) a finales de este mes.

El ensamblador exclusivo de tarjetas gráficas Nvidia, EVGA, ha mostrado en el CES un nuevo producto que puede dar batalla a la AMD Radeon HD 6990 (Antilles) en su rango de precios, una bestia doble GPU que lleva el nombre GeForce y ofrecen visión envolvente 3D.

La nueva tarjeta tiene un conector SLI para configuraciones SLI cuádruples (dos tarjetas y cuatro GPUs), un cooler de dual slot con tres ventiladores, dos conectores de alimentación PCIe de 8 pines, y tres salidas DVI. EVGA no dio detalles acerca de la tarjeta, pero es muy probable que incorpore dos GPU GF11x y 2/3GB de memoria GDDR5. Sea lo que sea, la tarjeta de EVGA no se mantendrá misteriosa mucho tiempo más, ya que es de esperar un anuncio (o una filtración) a finales de este mes.

viernes, 7 de enero de 2011

HTMLform

Sin duda alguna el lenguaje HTML5 está ya presente en muchísimas aplicaciones en la internet, muchos programadores están aprovechando las características del HTML5 para crear diversas funcionalidades en internet. HTMLform es una aplicación que nos da las herramientas para crear formularios complejos HTML5, su utilización es completamente online, gratis y sin necesidad de registrarse.

Para muchos la ventaja de HTMLform estriba es su interfaz sencilla y gráfica, para la mayoría de los profanos en el lenguaje HTML será una agradable sorpresa descubrir que no es necesario escribir nada de código. Así es programar HTML sin códigos complejos.

Al crear los formularios podremos notar un editor visual, este que nos mostrará las diferentes características que deseamos en nuestro formulario.

Al finalizar la creación del formulario deseado, el sitio nos pedirá nuestro correo electrónico para enviarnos los archivos comprimidos que son necesarios para que podamos añadir nuestro formulario.

Enlace: HTMLform

Para muchos la ventaja de HTMLform estriba es su interfaz sencilla y gráfica, para la mayoría de los profanos en el lenguaje HTML será una agradable sorpresa descubrir que no es necesario escribir nada de código. Así es programar HTML sin códigos complejos.

Al crear los formularios podremos notar un editor visual, este que nos mostrará las diferentes características que deseamos en nuestro formulario.

Al finalizar la creación del formulario deseado, el sitio nos pedirá nuestro correo electrónico para enviarnos los archivos comprimidos que son necesarios para que podamos añadir nuestro formulario.

Enlace: HTMLform

jueves, 6 de enero de 2011

El atacante informático

El Atacante Informático, es un libro escrito por el Jhon César Arango, que nos habla desde los conceptos más básicos hasta los los más avanzados concernientes a la Seguridad Informática. El Atacante Informático se publica capitulo a capitulo de forma gratuita y de manera bimestral en los sitios IT Forensic y La Comunidad DragonJAR .Hasta ahora sólo se han publicado cuatros capítulos que los puedes descargar desde aquí:

- El Atacante Informático – Capitulo 1

- El Atacante Informático – Capítulo 2

- El Atacante Informático – Capítulo 3

- El Atacante Informático - Capitulo 4

ARP Poisoning

¿Que es esto?

El ARP Poisoning o ARP Poison Routing, es una técnica usada para infiltrarse en una red Ethernet conmutada (basada en switch y no en hubs), que puede permitir al atacante husmear paquetes de datos en la LAN (red de área local), modificar el tráfico, o incluso detener el tráfico (conocido como DoS: Denegación de Servicio).

El principio del ARP Spoofing es enviar mensajes ARP falsos (falsificados, o spoofed) a la Ethernet. Normalmente la finalidad es asociar la dirección MAC del atacante con la dirección IP de otro nodo (el nodo atacado), como por ejemplo la puerta de enlace predeterminada (gateway). Cualquier tráfico dirigido a la dirección IP de ese nodo, será erróneamente enviado al atacante, en lugar de a su destino real. El atacante, puede entonces elegir, entre reenviar el tráfico a la puerta de enlace predeterminada real (ataque pasivo o escucha), o modificar los datos antes de reenviarlos (ataque activo). El atacante puede incluso lanzar un ataque de tipo DoS (Denegación de Servicio) contra una víctima, asociando una dirección MAC inexistente con la dirección IP de la puerta de enlace predeterminada de la víctima.

EL ataque de ARP Spoofing puede ser ejecutado desde una máquina controlada (el atacante ha conseguido previamente hacerse con el control de la misma: intrusión), un Jack Box, o bien la máquina del atacante está conectada directamente a la LAN Ethernet.

¿Como se aplica?

ARP es un protocolo de la capa 2 (enlace). Tanto los paquetes “ARP request” como los “ARP reply” pueden ser tráfico de difusión (broadcast). Como tales, no están diseñados para proporcionar ninguna validación de identificación en la transacción.

Aunque el ARP Spoofing se puede ejecutar en el transcurso de transacciones ARP, creando una condición de carrera (race condition), el uso más común es la distribución de respuestas ARP no solicitadas, que son almacenadas por los clientes en sus caches ARP, generando de esta manera el escenario “ARP Cache Poison”, o caches ARP envenenadas.

¿Como me defiendo?

Un método para prevenir el ARP Spoofing, es el uso de tablas ARP estáticas, es decir añadir entradas estáticas ARP, de forma que no existe caché dinámica, cada entrada de la tabla mapea una dirección MAC con su correspondiente dirección IP. Sin embargo, esta no es una solución práctica, sobre todo en redes grandes, debido al enorme esfuerzo necesario para mantener las tablas ARP actualizadas: cada vez que se cambie la dirección IP de un equipo, es necesario actualizar todas las tablas de todos los equipos de la red.

Por lo tanto, en redes grandes es preferible usar otro método: el DHCP snooping. Mediante DHCP, el dispositivo de red mantiene un registro de las direcciones MAC que están conectadas a cada puerto, de modo que rápidamente detecta si se recibe una suplantación ARP. Este método es implementado en el equipamiento de red de fabricantes como Cisco, Extreme Networks y Allied Telesis.

Otra forma de defenderse contra el ARP Spoofing, es detectarlo. Arpwatch es un programa Unix que escucha respuestas ARP en la red, y envía una notificación vía email al administrador de la red, cuando una entrada ARP cambia.

Comprobar la existencia de direcciones MAC clonadas (correspondientes a distintas direcciones IP) puede ser también un indicio de la presencia de ARP Spoofing, aunque hay que tener en cuenta, que hay usos legítimos de la clonación de direcciones MAC.

RARP (“Reverse ARP”, o ARP inverso) es el protocolo usado para consultar, a partir de una dirección MAC, su dirección IP correspondiente. Si ante una consulta, RARP devuelve más de una dirección IP, significa que esa dirección MAC ha sido clonada.

¿Tiene usos legitimos?

Si, el ARP Spoofing puede ser usado también con fines legítimos. Por ejemplo, algunas herramientas de registro de red, pueden redireccionar equipos no registrados a una página de registro antes de permitirles el acceso completo a la red.

Otra implementación legítima de ARP Spoofing, se usa en hoteles para permitir el acceso a Internet, a los portátiles de los clientes desde sus habitaciones, usando un dispositivo conocido como HEP (Head-End Processor o Procesador de Cabecera), sin tener en cuenta su dirección IP.

El ARP Spoofing puede ser usado también para implementar redundancia de servicios de red. Un servidor de backup puede usar ARP Spoofing para sustituir a otro servidor que falla, y de esta manera ofrecer redundancia de forma transparente.

¿Que herramientas puedo utilizar para aplicar el ARP Spoofing(ARP Poisoning)?

Arpspoof (parte de las herramientas de DSniff), Arpoison, Cain and Abel, Ettercap y netcut son algunas de las herramientas que pueden usarse para llevar a cabo los ataques ARP Poisoning.

fuente>Snta. Wikipedia...XD

miércoles, 5 de enero de 2011

Copia de seguridad de Facebook

Ya se puede realizar una copia de seguridad de la cuenta de Facebook.

Es de conocimiento público que todo lo que publicamos en Facebook pertenece a Facebook. Y todos lo aceptamos. Con mejor o peor cara, pero lo aceptamos. Es por eso que recientes iniciativas como la red social libre Diaspora -de la cual, después de varias semanas probándola, estoy muy contento-, que no obliga a la cesión de tus datos o no exige la propiedad de los contenidos que publicas, se están posicionando muy bien como alternativa a Facebook.

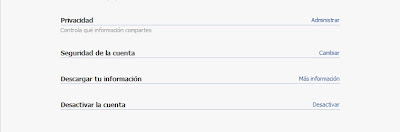

No obstante, la mayoría de los de aquí usamos Facebook. Y en más de una ocasión, seguro que habéis pensado en lo terrible que sería perder vuestra cuenta. Bien, ya no debéis preocuparos. La empresa de Mark Zuckerberg ha implementado la opción "Descarga tu información". Una buena forma de tener una copia de seguridad de tu cuenta (con fotos, videos, etc.) sin necesidad de abrir todo tu muro, seleccionarlo todo, hacer copy e irte a algún tipo de documento a pegarlo.

Es muy sencillo:

El archivo que os envían y por el cual podéis navegar prácticamente como si estuvieseis en el Facebook, es algo así:

Ahora solo falta que guardéis ese archivo donde queráis. Y listo.

Lo comparto aquí ya que creo que debería ser de interés de todo aquel que use esta red social y tenga una mínima estima por lo que publica.

Saludos.

Es de conocimiento público que todo lo que publicamos en Facebook pertenece a Facebook. Y todos lo aceptamos. Con mejor o peor cara, pero lo aceptamos. Es por eso que recientes iniciativas como la red social libre Diaspora -de la cual, después de varias semanas probándola, estoy muy contento-, que no obliga a la cesión de tus datos o no exige la propiedad de los contenidos que publicas, se están posicionando muy bien como alternativa a Facebook.

No obstante, la mayoría de los de aquí usamos Facebook. Y en más de una ocasión, seguro que habéis pensado en lo terrible que sería perder vuestra cuenta. Bien, ya no debéis preocuparos. La empresa de Mark Zuckerberg ha implementado la opción "Descarga tu información". Una buena forma de tener una copia de seguridad de tu cuenta (con fotos, videos, etc.) sin necesidad de abrir todo tu muro, seleccionarlo todo, hacer copy e irte a algún tipo de documento a pegarlo.

Es muy sencillo:

- Entráis en vuestra cuenta (¡¡Capitán Obvio al rescate!!)

- Vais a "Cuenta"-->"Configuración de la cuenta"

- Deslizáis la barra lateral hasta abajo y veréis la opción "Descarga tu información". Apretáis en "Más información".

- Apretáis en "Descargar" y se os abrirá una ventanita. De nuevo, apretáis "Descargar".

- Y a esperar a que os envíen un mensaje confirmando que se ha recopilado toda la información. Puede tardar bastante. A mí me tardó unas 6 horas, pero vale la pena.

El archivo que os envían y por el cual podéis navegar prácticamente como si estuvieseis en el Facebook, es algo así:

Ahora solo falta que guardéis ese archivo donde queráis. Y listo.

Lo comparto aquí ya que creo que debería ser de interés de todo aquel que use esta red social y tenga una mínima estima por lo que publica.

Saludos.

Nuevo 0 day en Windows. Microsoft acumula al menos cinco vulnerabilidades graves sin solucionar

Mal comienzo de año para Microsoft. Con la última publicación de una vulnerabilidad que permite la ejecución de código, Microsoft acumula al menos cinco vulnerabilidades recientes graves sin parchear. Además, 2010 ha sido un año récord para Microsoft en el que se han corregido más vulnerabilidades que cualquier otro. Esto, aunque no es necesariamente un dato "negativo", indica que a Microsoft se le empieza a acumular el trabajo.

i 2010 ha sido un año con muchas vulnerabilidades en Windows (además se batió el récord de número de vulnerabilidades corregidas en un solo mes en sus productos en octubre), 2011 no comienza mejor. Aunque se tenían indicios (sin muchas pruebas) sobre el fallo desde el día 23 de diciembre, finalmente el día 4 de enero Microsoft ha declarado que existe una grave vulnerabilidad en su intérprete de gráficos, concretamente en la librería shimgvw.dll. Y lo ha declarado porque finalmente ha salido a la luz (una vez más a través de Metasploit) un exploit para aprovechar el fallo. El problema se da en todos los sistemas operativos vigentes excepto Windows 7 y 2008 R2 y permite que un atacante ejecute código con solo enviar a la víctima un archivo thumbnail, o hacer que lo visualice de alguna forma.

Microsoft recomienda renombrar o eliminar los permisos a todos los usuarios para acceder a %WINDIR%\SYSTEM32\shimgvw.dll. Esto tendrá un impacto indeterminado sobre las aplicaciones que utilicen esta librería.

Con este fallo, Microsoft acumula al menos cinco vulnerabilidades graves y recientes en sus sistemas operativos que todavía no han sido solucionadas. En concreto:

* Michal Zalewski acaba de hacer público que, a través de su nueva herramienta de fuzzing, ha descubierto una denegación de servicio en Internet Explorer 8 que, muy probablemente, acabará permitiendo la ejecución de código. Según él, "looks like EIP is pretty much fully attacker-controlled." (parece que el registro EIP es bastante controlable por completo por el atacante). Todavía no se ha demostrado y se sospecha que es conocido por terceras partes no demasiado confiables que podrían estar usándolo.

* Un fallo al procesar los CSS de Internet Explorer permite la ejecución de código. Descubierto a principios de diciembre como denegación de servicio y redescubierto como vulnerabilidad de ejecución de código el 14 de diciembre. Existe exploit público.

* Un fallo en el componente Windows Fax Cover Page Editor (fxscover.exe) de todos los Windows que permite la ejecución de código si la víctima abre un archivo con extensión .cov especialmente manipulado. Descubierto el 26 de diciembre y con exploit público.

* Un problema de elevación de privilegios en el kernel desde finales de noviembre. Existe exploit público.

* Un fallo en la librería Data Access Objects (dao360.dll) que permite la ejecución de código, relacionada con el DLL "hijacking". Descubierto a finales de octubre.

Además, acumula otras vulnerabilidades recientes sin parchear en sus herramientas de administración WMI, en el servidor FTP de IIS versión 7... y otras menos graves que acumula desde principios de 2010.

El 11 de enero se esperan nuevos boletines de seguridad de Microsoft, pero muy probablemente sólo se corrijan algunos de estos problemas en ellos.